Veille technologique

La cryptographie

La cryptographie est une discipline consistant à manipuler des données de telle façon que les services suivants puissent être fournis :

1. Intégrité - S'assurer que les données n'ont pas été modifiées sans autorisation

2. Confidentialité - S'assurer que seules les personnes autorisées aient accès aux données

3. Preuve - S'assurer de la véritable identité ainsi que l'imputation de leurs actions

Un peu de vocabulaire

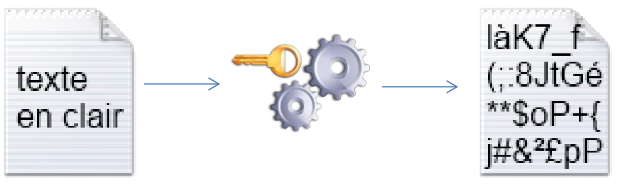

Chiffrer :

Transformer une donnée de telle façon qu'elle devienne incompréhensible. Seules les entités autorisées pourront comprendre cette données chiffrées.

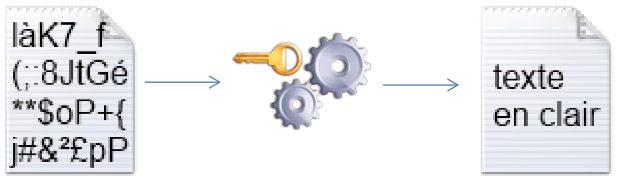

Déchiffrer :

Transformer une donnée précédemment chiffrée pour reconstituer la donnée d'origine. Seules les entités autorisées ont la capacité de procéder à cette action.

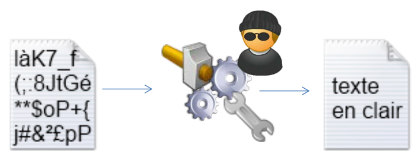

Décrypter :

Reconstituer la donnée d'origine en tentant de "casser" la donnée chiffrée ou l'algorithme cryptographique.

Pour assurer l'intégrité du message : le hachage

Une fonction de hachage permet d'associer à un message, à un fichier ou à un répertoire, une empreinte unique calculable et vérifiable par tous. Celle-ci est souvent matérialisée par une longue série de chiffres et de lettres précédées du nom de l'algorithme utilisé.

Il existe également une fonction de hachage à clé, qui utilise une clé secrète.

Pour assurer la preuve du message : la signature

La signature numérique permet de vérifier qu'un message a bien été envoyé par le détenteur d'une clé publique. Ce procédé permet à toute personne de s'assurer de l'identité de l'auteur d'un document, et permet en plus d'assurer que celui-ci n'a pas été modifié.

Pour assurer la confidentialité du message : le chiffrement

Le chiffrement d'un message permet de garantir que seuls l'émetteur et le(s) destinataire(s) de ce message en connaissent le contenu, comme une sorte d'enveloppe scellée numérique.

Deux types de chiffrement

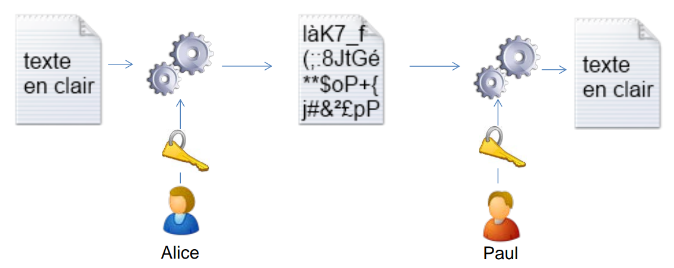

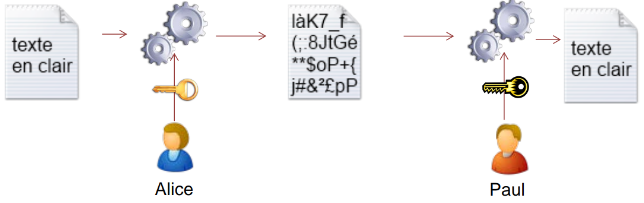

Chiffrement symétrique

La clé utilisée pour le chiffrement est la même que celle utilisée pour le déchiffrement.

Cette clé doit être secrète : seules les personnes habilitées doivent posséder cette clé, sinon la confidentialité du message n'est plus assurée.

Chiffrement asymétrique

La clé utilisée pour le chiffrement est différente de celle utilisée pour le déchiffrement. Il est nécessaire d'utiliser deux clés :

- une clé publique, qui peut être divulgué à tout le monde

- une clé privée, qui est strictement personnelle

Ces deux clés sont mathématiquement liées

Chiffrement symétrique

Avantages

- Rapidité des opérations

- Clés courtes (256 bits)

Inconvénients

- Difficulté d'échange sécurisé des clés secrètes

Exemples d'algorithmes sûrs

- AES

Chiffrement asymétrique

Avantages

- Facilité d'échange des clés

Inconvénients

- Lenteur des opérations

- Grande taille de clés (2048 bits min)

Exemples d'algorithme sûrs

- RSA

Évolution de la cryptographie

Cryptographie manuelle - de la Préhistoire à la Première Guerre Mondiale

Exemple : le chiffrement de César dans l'Antiquité, le chiffrement de Vigenère au Moyen-Age

Cryptographie mécanisée - de la Seconde Guerre à maintenant

Exemple : la machine Enigma dans la seconde Guerre mondiale